Gli esperti di sicurezza della società di sicurezza FireEye hanno pubblicato un breve rapporto sulla campagna di phishing SMS dannosa, che secondo quanto riferito si sta diffondendo in Danimarca (febbraio 2016), in Italia (febbraio 2016) e sia in Danimarca che in Italia (aprile 2016).

La campagna di phishing via SMS colpisce gli utenti Android

I ricercatori della società di sicurezza FireEye hanno pubblicato un rapporto sulla campagna SMS Smishing dannosa, rivolta agli utenti Android. Nel periodo da febbraio a maggio 2016, gli aggressori hanno effettuato 3 campagne di phishing sugli utenti Android in Danimarca e Italia.

Le azioni dannose erano molto simili alla campagna RuMMS che era mirata al segmento russo. A differenza di RuMMS, descritto in 3 campagne che utilizzavano la tecnica di spoofing dello schermo dell’utente. Gli aggressori visualizzano l’interfaccia utente falsa dell’applicazione al posto della banca e le credenziali intercettate per l’accesso all’online banking.

Gli aggressori inizialmente organizzano il lavoro dei server e dei siti C&C che distribuiscono malware, quindi inviano alle vittime messaggi SMS contenenti un collegamento al software dannoso. Dopo il contatto con il sistema, Trojan esegue la scansione del dispositivo della vittima e monitora le applicazioni in esecuzione in background.

Una volta che l’utente avvia l’applicazione per lavorare con l’online banking, il malware visualizza l’interfaccia sopra un’applicazione in esecuzione. Pertanto, all’utente vengono richieste le credenziali nel modulo, controllato dagli hacker. Il malware è rivolto a una serie di applicazioni specifiche e attiva l’overlay solo dopo aver avviato l’ultima attività.

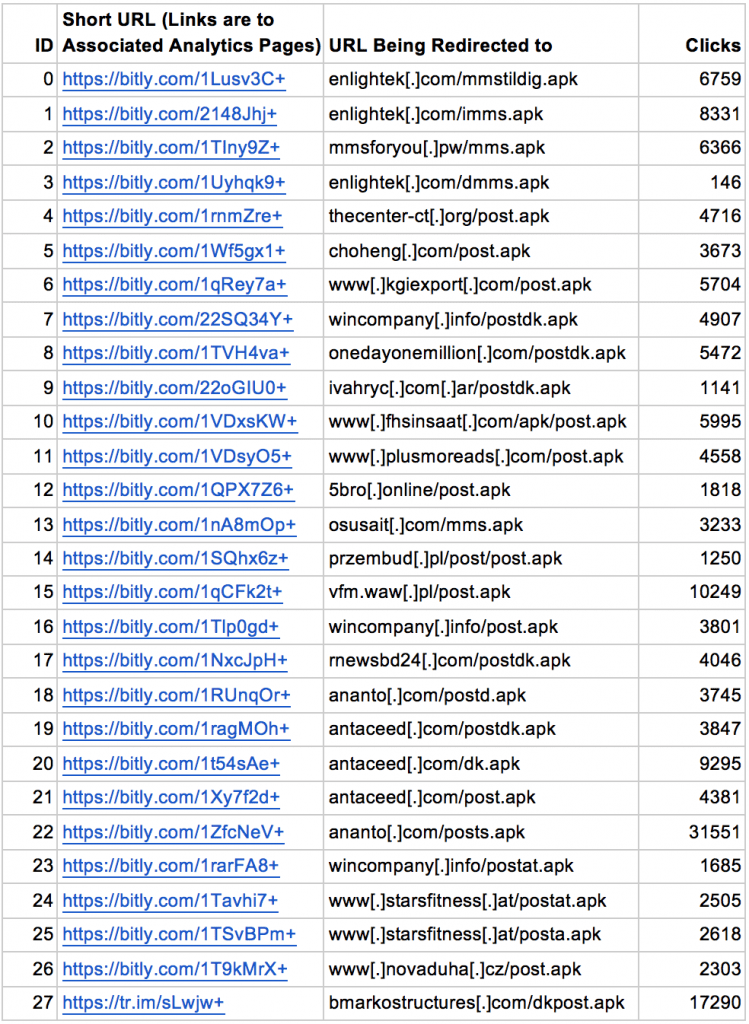

Tuttavia, l’attività dannosa non viene interrotta a maggio. Da febbraio a giugno 2016, i ricercatori hanno trovato più di 55 modifiche di malware che si propagano in tutta Europa: Danimarca, Italia, Germania, Austria, ecc. A differenza di RuMMS, l’attuale campagna non utilizza solo l’hosting gratuito per ospitare malware. Quando gli aggressori registrano i nomi di dominio, utilizza un servizio di collegamento Bit.ly abbreviato e siti Web compromessi. A giugno, oltre all’arsenale di Bit.ly, sono comparsi intrusi, come il servizio di accorciamento URL tr.im, jar.mar e is.gd.

FireEye Security Experts ha trovato 12 server C & C ospitati in 5 paesi. Il server con l’indirizzo IP “85.93.5.109 24” contenente applicazioni dannose che sono state utilizzate in due campagne, “85.93.5.139” utilizzate in 8 applicazioni. Inoltre, i 4 server C & C si trovano su una sottorete “85.93.5.0/24”. Indica la presenza di controllo sulle risorse di rete sul segmento di rete.

Come tutti sappiamo, i servizi di abbreviazione dell’URL di solito forniscono servizi di analisi dei collegamenti, che ci consentono di raccogliere dati su quanti utenti da quali paesi hanno fatto clic su determinati collegamenti brevi e quando è successo. Quindi, utilizzando questi servizi, la società di sicurezza FireEye ha scoperto che ci sono stati almeno 161.349 clic sui 30 collegamenti brevi che reindirizzano al malware overlay e ognuno dei quali può portare all’infezione di un dispositivo Android.