Sappiamo tutti molto bene che il ransomware è diventato uno dei tipi di malware più pericolosi negli ultimi mesi. Abbiamo assistito a casi che hanno colpito le principali aziende in tutto il mondo. Tuttavia, ora secondo gli ultimi rapporti, un falso ransomware ha colpito le società finanziarie in America Latina e il falso ransomware è noto come KillDisk.

mostrare

Il falso ransomware KillDisk colpisce le società finanziarie

Il ransomware è diventato uno dei tipi di malware più pericolosi negli ultimi mesi. Abbiamo assistito a casi che hanno colpito le principali aziende in tutto il mondo. Come sappiamo, i criminali informatici dirottano i file e le cartelle degli utenti. In cambio chiedono un salvataggio economico. In questo articolo parleremo di KillDisk, un malware che si spaccia per un falso ransomware e che colpisce principalmente entità finanziarie.

KillDisk, trasformato in un falso ransomware

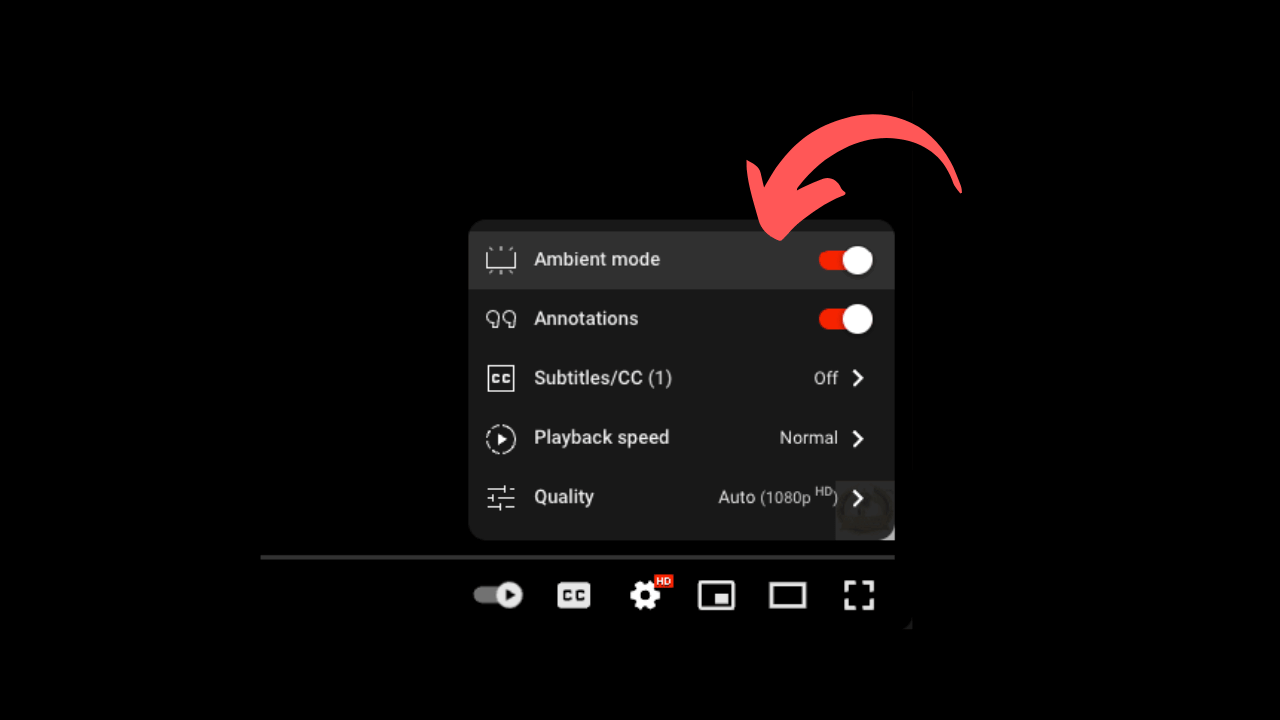

È davvero una nuova versione del malware KillDisk. La sua funzione è cancellare i dischi rigidi. Tuttavia, in questa occasione, questa variante viene superata da un ransomware. Questo falso ransomware elimina deliberatamente il disco rigido ma include anche una richiesta di riscatto. Un tentativo di indurre la vittima a pensare che si tratti di un ransomware e che se pagano, recupereranno le loro cartelle.

KillDisk è uno dei tipi di malware più letali. La cancellazione dei dischi rigidi è la sua funzione. Qualcosa che ovviamente danneggia molto gli utenti. È stato utilizzato principalmente da gruppi di cyber-spionaggio, come Telebots.

Questo è lo stesso gruppo che ha creato il malware Sandworm che ha attaccato le apparecchiature industriali negli Stati Uniti. Inoltre, il malware BlackEnergy utilizzato negli attacchi contro la rete elettrica ucraina e il ransomware NotPetya che ha colpito molte aziende nel giugno 2017.

KillDisk è stato inizialmente sviluppato come un malware per la cancellazione del disco implementato nelle fasi successive di un’infezione, in modo che gli aggressori potessero usarlo per nascondere le proprie impronte digitali pulendo i dischi e distruggendo tutte le prove forensi.

Questo era l’obiettivo principale di KillDisk quando è stato utilizzato insieme al malware BlackEnergy durante gli attacchi Telebots alla rete elettrica ucraina nel dicembre 2015 e nel dicembre 2016.

I cambiamenti

Alla fine del 2016, KillDisk ha ricevuto un restyling e ha iniziato a spacciarsi per ransomware in attacchi contro banche ucraine. Una variante di Linux è stata scoperta poco dopo, che è stata utilizzata contro gli stessi obiettivi.

Ora, Trend Micro segnala i nuovi attacchi KillDisk. La società afferma di aver rilevato una nuova versione, ma le modifiche sono minime rispetto agli attacchi passati.

La richiesta di riscatto è ancora lì, così come le funzioni di cancellazione del disco. L’unica cosa che è cambiata sono gli obiettivi, con KillDisk distribuito nelle reti di società finanziarie in America Latina, ben lontano dai precedenti obiettivi dell’Ucraina, dove il malware è stato rilevato negli ultimi tre anni.

Al momento, Trend Micro non ha detto se questi attacchi più recenti siano stati effettuati dal team di TeleBots, o da alcuni imitatori che cercano di ingannare i ricercatori e fuorviarli.

Ma come negli attacchi precedenti, i ricercatori hanno anche notato che KillDisk non era il principale malware distribuito.

Funzionamento

Secondo i ricercatori, KillDisk, una volta entrato nel computer, si carica in memoria, cancella i file e cambia il nome. Quindi, sovrascriverà i primi 20 settori del Master Boot Record (MBR) di ciascun dispositivo di archiviazione con 0x00 byte.

Successivamente, riscriverà i primi 2800 byte di ciascun file con gli stessi 0x00 byte in ciascuna unità di memoria fissa e rimovibile. Gli unici file che rimangono intatti sono i file e le cartelle che si trovano nelle seguenti directory, tutti relativi alle operazioni del sistema operativo:-

- VINCENTE

- Utenti

- finestre

- File di programma

- File di programma (x86)

- Dati del programma

- Recupero (controllo case-sensitive)

- $ Cestino

- Informazioni sul volume di sistema

- vecchio

- PerfLog

Successivamente avvia un timer di 15 minuti e termina i seguenti processi, fondamentali per il sistema operativo. Ciò provoca il riavvio del computer senza l’opzione dell’utente:-

- Sottosistema di runtime client/server (csrss.exe)

- Applicazione di avvio di Windows (wininit.exe)

- Applicazione di accesso a Windows (winlogon.exe)

- Servizio del sottosistema dell’autorità di sicurezza locale (lsass.exe)

Una volta riavviato il sistema, l’utente non sarà in grado di utilizzare il proprio computer a meno che non riparino i record MBR danneggiati. Quando un amministratore di sistema indaga, gli scenari più comuni sono che trovi la richiesta di riscatto e creda che il sistema sia stato attaccato da un ransomware.

Allora, cosa ne pensi di questo falso ransomware? Condividi semplicemente tutte le tue opinioni e pensieri nella sezione commenti qui sotto.