Sappiamo tutti molto bene che al giorno d’oggi le minacce alla sicurezza sono diventate fenomeni comuni. Come abbiamo già visto, a metà anno è stato trovato un numero molto elevato di siti Web WordPress che contenevano malware in grado di estrarre criptovalute. Ora, secondo gli ultimi rapporti, più di 5.000 siti Web WordPress sono stati afflitti da Keylogger.

mostrare

Keylogger trovato su quasi 5.500 siti WordPress

I componenti aggiuntivi sono sempre stati un problema per i siti Web gestiti tramite questo CMS. A metà anno, è stato rilevato un numero molto elevato di siti Web WordPress con malware in grado di estrarre criptovalute. Tutto sembra indicare che questo virus informatico è mutato e ora è diventato un keylogger in grado di raccogliere le informazioni introdotte dai visitatori di questi siti Web infetti.

Per trovare l’origine di questa minaccia, dobbiamo tornare fino allo scorso aprile, quando i membri della società di sicurezza Sucuri hanno scoperto più di 5.500 siti Web che utilizzavano questo CMS infetto da malware in grado di eseguire il mining di criptovalute, cosa che è sempre più diventare di moda. Da allora, sono stati molti i cambiamenti che la minaccia ha subito, soprattutto a livello di comportamento.

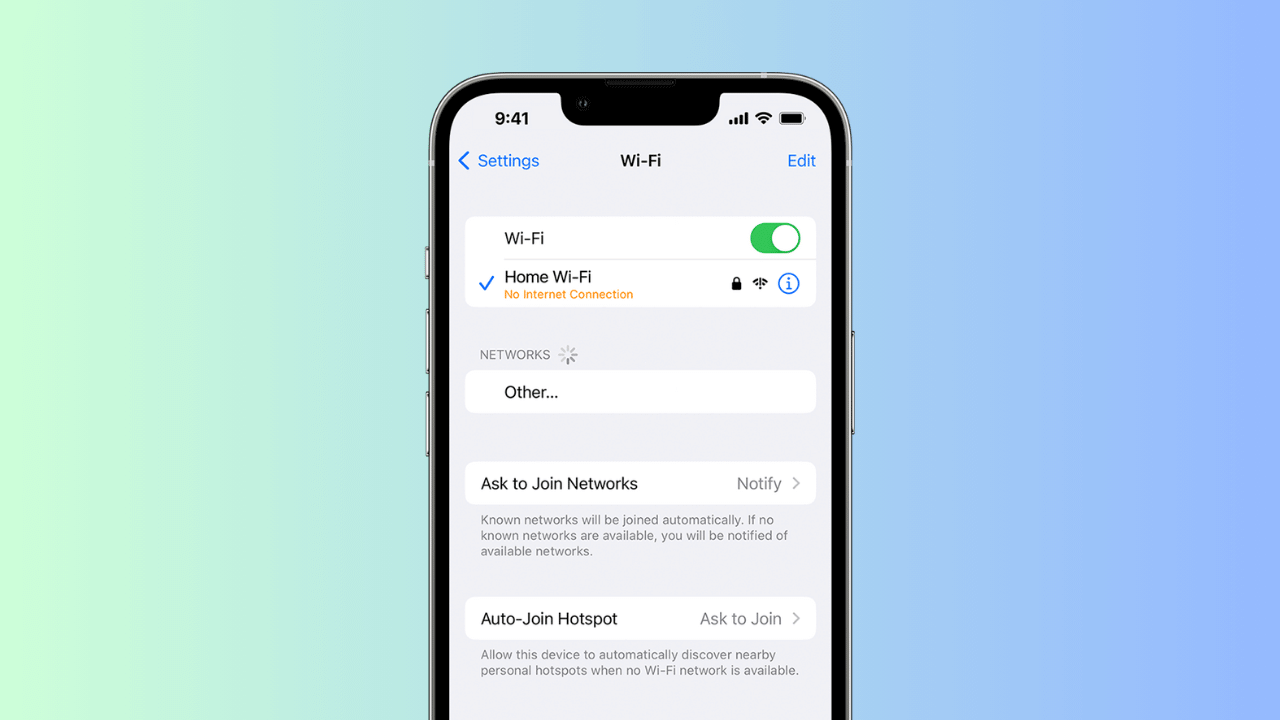

Inizialmente, ha utilizzato il file functions.php di WordPress per effettuare richieste contro un indirizzo Cloudflare falso per stabilire un WebSocket con l’aiuto di una libreria.

Quando gli esperti di sicurezza hanno analizzato per la prima volta la minaccia, il messaggio che è apparso durante il tentativo di accedere al falso dominio Cloudflare era “Questo server fa parte della rete di distribuzione Cloudflare”. Tuttavia, questo messaggio è cambiato e ora puoi leggere “Questo server fa parte di un progetto di algoritmi di apprendimento automatico della scienza sperimentale”.

Comportamento di questo keylogger che interessa i siti Web WordPress

Da aprile le cose sono cambiate. Il mining di criptovalute è scomparso (o almeno per il momento). Il funzionamento di questo malware è mutato in una forma di keylogger. Tutti gli spazi per inserire testo sul web sono stati modificati. Hanno aggiunto un gestore che invia le informazioni inserite all’indirizzo wss://cloudflare[.]soluzioni:8085/. Questo keylogger è in grado di rubare le credenziali per accedere ai profili utente dei servizi web come lo stesso WordPress e non solo, anche la gestione del CMS è compromessa.

Dato che molti servizi sono collegati, è molto probabile che a un certo punto l’utente abbia inserito le credenziali dell’account su piattaforme come Twitter o Facebook. In questo caso è urgente la necessità di cambiare la password. In caso contrario, gli account potrebbero essere utilizzati senza il consenso dell’utente.

Gli esperti di sicurezza hanno anche scoperto che viene introdotto lo script CoinHive per eseguire l’estrazione di monete. Tuttavia, sembra che al momento non venga utilizzato.

Ho un sito Web che utilizza WordPress ed è interessato: cosa posso fare?

Ovviamente una soluzione c’è, anche se non è banale. Gli utenti che hanno un sito Web interessato devono cercare nel file functions.php la funzione add_js_scripts ed eseguirne l’eliminazione. Successivamente, dovrebbero cercare tutte le frasi in cui è menzionata la funzione eliminata e procedere alla sua cancellazione. In caso contrario, il caricamento degli elementi del CMS non verrà eseguito correttamente.

Una volta terminato questo processo, si consiglia di modificare tutte le credenziali di accesso.

Allora, cosa ne pensi di questo difetto di sicurezza? Condividi semplicemente tutte le tue opinioni e pensieri nella sezione commenti qui sotto.